Mi Camaleonero

Caminando por los senderos de nuestro señor OPENSUSE

martes, 8 de marzo de 2011

Maturin se prepara para el FLISOL 2011

Estamos calentando los motores para esta nueva edicion del FLISOL 2011 el contara con muchas sorpresas. Para aquellos que deseen asistir y proponer ponencias ingresen al siguiente link Flisol Maturin 2011

viernes, 10 de diciembre de 2010

La breve historia de los virus en GNU/Linux, haberlos haylos

La creencia popular de que sistemas operativos como Mac o GNU/Linux no tienen virus es falsa. Evidentemente existen y cada día hay más amenazas sobre ellos. Es interesante ver cómo los creadores de malware centran sus esfuerzos en plataformas con un mayor número de usuarios. GNU/Linux también es vulnerable a ciertos programas malware, gusanos y virus tradicionales, por ello os ofrecemos una serie de opciones de seguridad gratuitas (ClamAV, AVG, Avast y F-Prot) y os mostramos un pequeño resumen de la historia de virus en GNU/Linux.

1996:

El grupo de crackers VLAD escribió el primer virus GNU/Linux conocido como Staog. Hacía uso de una vulnerabilidad en el kernel que le permitía quedarse como proceso residente y esperar a que un binario se ejecutase. Una vez ejecutado, el virus se añadía al ficero en cuestión. Después de que el virus fuera descubierto, la vulnerabilidad fue solucionada rápidamente. VLAD también fue responsable del virus para Windows 95 Boza.

1997:

El virus Bliss llegó a GNU/Linux como un virus que se adjuntaba a ejecutables del sistema y evitaba que corrieran. Un usuario tení que tener acceso root, por tanto, para que el virus fuese efectivo. A día de hoy Debian sigue mostrándose vulnerable a este virus, aunque la amenaza es mínima ya que los usuarios no suelen trabajar cono root.

1999:

No hubo virus de renombre ese año, pero es cuanto menos curioso el mensaje que fue lanzado en PCs, instando al usuario a instalar Linux. Llegó en plena época de virus Melissa y aparecía un mensaje en el PC que comentaba que el virus Tuxissa iba a instalar Linux, no era más que un mensaje en sí, sin acción posterior.

2000:

Un virus conocido como Virus.Linux.Winter.341 llegó y se introducía en archivos ELF. Dicho formato es el ejecutable en Linux. El virus era muy pequeño, sólo 341 bytes, e insertaba LoTek by Wintermute en la sección de notas del archivo ELF. El virus también permitía el cambio del nombre del ordenador a Wintermute, pero nunca llegó a obtener el control de la máquina para poder conseguir dicho efecto.

2001:

Este año fue bastante movido en el mercado de virus GNU/Linux ya que comenzó con el virus ZipWorm, que se adjuntaba en cualquier archivo Zip que estuviese en el mismo directorio que se ejecutaba. El siguiente fue el virus Satyr que no era dañino, añadiendo en archivos ELF la entrada unix.satyr version 1.0 (c)oded jan-2001 by Shitdown [MIONS], http://shitdown.sf.**. También llegó un virus llamado Ramen que reemplazaba los archivos index.html con su propia versión que mostraba Ramen Crew en la parte superior y un paquete de Ramen Noodles en la parte inferior. Otro de las amenazas Linux de 2001 fue el gusano Cheese que bloqueaba las puertas traseras creadas por el virus Ramen.

2002:

Una vulnerabilidad en Apache sirvió de guía para la creación y expansión del gusano Mughty. El gusano explotaba la vulnerabilidad en el interfaz SSL de Apache que infectaba los ordenadores de manera silenciosa. Tras ello se creaba una conexión a un servidor IRC y se esperaba en un canal a recibir intrucciones / comandos.

2003:

Este año llegaron virus no dañinos como el virus Rike, escrito en ensamblador y que se adjuntaba en archivos ELF. Una vez adjunto extendía el espacio que ocupaba el archivo y escribía RIKE en ese espacio libre.

2004:

De manera similar al virus anterior, llego al mercado el virus Binom que extendía el tamaño del fichero y escribía la entrada [ Cyneox/DCA en ese espacio. El virus se extendía tras la ejecución del archivo infectado.

2005:

El gusano Lupper comenzó a extenderse entre servidores web Linux vulnerables. El gusano buscaba una URL específica y trataba de utilizar un exploit que aprovechaba una vulnerabilidad PHP/CGI. Si el servidor permitía recibir comandos remotos y descarga de archivos, entonces comenzaba la infección y continuaba buscando otros servidores que infectar.

2006:

Apareció una variante del gusano Mighty de 2002 conocido como Kaiten. Abría una conexión a un canal IRD y esperaba comandos para ser ejecutados.

2007:

Un exploit en OpenOffice sirvió para extender un virus conocido como BadBunny. Este virus infectaba Windows, Mac y Linux. El virus creaba un fichero badbunny.py y un script XChat creaba badbunny.pl, un virus Perl que infectaba otros archivos Perl. También hubo un troyando de renombre, Rexob, que una vez en la máquina abría una puerta trasera que permitía la ejecución de código.

2009:

El año pasado hubo un problema para usuarios GNOME que mediante la descarga de “salvapantallas” y otros archivos aparentemente seguros, hospedaban un salvapantallas conocido como WaterFall. Una vez instalado en la máquina abría una puerta trasera que tras la ejecución causaba que la máquina participase en ataques DDoS. Este tipo de ataques afectaron a webs como MMOwned.com.

2010:

Este año llegó el gusano koobface que se extendía a través de redes sociales y tenía como objetivos equipos Windows, Mac y más recientemente GNU/Linux. Una vez infectado el equipo, el virus trataba de conseguir información de login de FTPs y redes sociales. Una vez que la contraseña queda comprometida, el virus enviaba un mensaje infectado a todos tus contactos.

Evidentemente esta es una lista incompleta, no son todos los virus existentes -claro está- pero si es una pequeña muestra de la existencia de virus y gusanos para GNU/Linux. Con ello queremos decir que un análisis del sistema de vez en cuando no hace daño a nadie, y habiendo opciones gratuitas (ClamAV, AVG, Avast y F-Prot) no hay excusa para no hacerlo.

1996:

El grupo de crackers VLAD escribió el primer virus GNU/Linux conocido como Staog. Hacía uso de una vulnerabilidad en el kernel que le permitía quedarse como proceso residente y esperar a que un binario se ejecutase. Una vez ejecutado, el virus se añadía al ficero en cuestión. Después de que el virus fuera descubierto, la vulnerabilidad fue solucionada rápidamente. VLAD también fue responsable del virus para Windows 95 Boza.

1997:

El virus Bliss llegó a GNU/Linux como un virus que se adjuntaba a ejecutables del sistema y evitaba que corrieran. Un usuario tení que tener acceso root, por tanto, para que el virus fuese efectivo. A día de hoy Debian sigue mostrándose vulnerable a este virus, aunque la amenaza es mínima ya que los usuarios no suelen trabajar cono root.

1999:

No hubo virus de renombre ese año, pero es cuanto menos curioso el mensaje que fue lanzado en PCs, instando al usuario a instalar Linux. Llegó en plena época de virus Melissa y aparecía un mensaje en el PC que comentaba que el virus Tuxissa iba a instalar Linux, no era más que un mensaje en sí, sin acción posterior.

2000:

Un virus conocido como Virus.Linux.Winter.341 llegó y se introducía en archivos ELF. Dicho formato es el ejecutable en Linux. El virus era muy pequeño, sólo 341 bytes, e insertaba LoTek by Wintermute en la sección de notas del archivo ELF. El virus también permitía el cambio del nombre del ordenador a Wintermute, pero nunca llegó a obtener el control de la máquina para poder conseguir dicho efecto.

2001:

Este año fue bastante movido en el mercado de virus GNU/Linux ya que comenzó con el virus ZipWorm, que se adjuntaba en cualquier archivo Zip que estuviese en el mismo directorio que se ejecutaba. El siguiente fue el virus Satyr que no era dañino, añadiendo en archivos ELF la entrada unix.satyr version 1.0 (c)oded jan-2001 by Shitdown [MIONS], http://shitdown.sf.**. También llegó un virus llamado Ramen que reemplazaba los archivos index.html con su propia versión que mostraba Ramen Crew en la parte superior y un paquete de Ramen Noodles en la parte inferior. Otro de las amenazas Linux de 2001 fue el gusano Cheese que bloqueaba las puertas traseras creadas por el virus Ramen.

2002:

Una vulnerabilidad en Apache sirvió de guía para la creación y expansión del gusano Mughty. El gusano explotaba la vulnerabilidad en el interfaz SSL de Apache que infectaba los ordenadores de manera silenciosa. Tras ello se creaba una conexión a un servidor IRC y se esperaba en un canal a recibir intrucciones / comandos.

2003:

Este año llegaron virus no dañinos como el virus Rike, escrito en ensamblador y que se adjuntaba en archivos ELF. Una vez adjunto extendía el espacio que ocupaba el archivo y escribía RIKE en ese espacio libre.

2004:

De manera similar al virus anterior, llego al mercado el virus Binom que extendía el tamaño del fichero y escribía la entrada [ Cyneox/DCA en ese espacio. El virus se extendía tras la ejecución del archivo infectado.

2005:

El gusano Lupper comenzó a extenderse entre servidores web Linux vulnerables. El gusano buscaba una URL específica y trataba de utilizar un exploit que aprovechaba una vulnerabilidad PHP/CGI. Si el servidor permitía recibir comandos remotos y descarga de archivos, entonces comenzaba la infección y continuaba buscando otros servidores que infectar.

2006:

Apareció una variante del gusano Mighty de 2002 conocido como Kaiten. Abría una conexión a un canal IRD y esperaba comandos para ser ejecutados.

2007:

Un exploit en OpenOffice sirvió para extender un virus conocido como BadBunny. Este virus infectaba Windows, Mac y Linux. El virus creaba un fichero badbunny.py y un script XChat creaba badbunny.pl, un virus Perl que infectaba otros archivos Perl. También hubo un troyando de renombre, Rexob, que una vez en la máquina abría una puerta trasera que permitía la ejecución de código.

2009:

El año pasado hubo un problema para usuarios GNOME que mediante la descarga de “salvapantallas” y otros archivos aparentemente seguros, hospedaban un salvapantallas conocido como WaterFall. Una vez instalado en la máquina abría una puerta trasera que tras la ejecución causaba que la máquina participase en ataques DDoS. Este tipo de ataques afectaron a webs como MMOwned.com.

2010:

Este año llegó el gusano koobface que se extendía a través de redes sociales y tenía como objetivos equipos Windows, Mac y más recientemente GNU/Linux. Una vez infectado el equipo, el virus trataba de conseguir información de login de FTPs y redes sociales. Una vez que la contraseña queda comprometida, el virus enviaba un mensaje infectado a todos tus contactos.

Evidentemente esta es una lista incompleta, no son todos los virus existentes -claro está- pero si es una pequeña muestra de la existencia de virus y gusanos para GNU/Linux. Con ello queremos decir que un análisis del sistema de vez en cuando no hace daño a nadie, y habiendo opciones gratuitas (ClamAV, AVG, Avast y F-Prot) no hay excusa para no hacerlo.

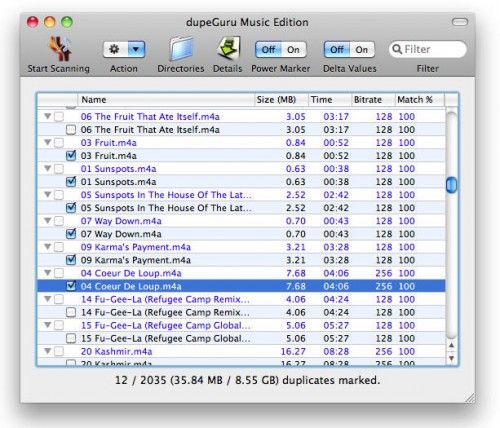

DupeGuru, detecta qué fotos y canciones tienes duplicados

Aunque hay otras formas de hacerlo, la empresa Hardcoded Software ofrece una alternativa sencilla a la hora de encontrar todos los ficheros que tenemos duplicados. Se trata de DupeGuru, una pequeña utilidad que tiene ediciones específicas para música o imágenes que ayuda a este propósito.

En UbuntuGeek han hablado de la edición para música que permite encontrar duplicados de canciones que tenemos en nuestro disco duro y que gracias a este programa podremos eliminar para no ocupar más espacio del estrictamente necesario.

De hecho, DupeGuru ME (Music Edition) es más potente que su antecesora, DupeGuru a secas, porque dispone de más información en la ventana del programa para poder identificar estas canciones y algunas de sus propiedades, como bitrate, duración o tags, en caso de que teniendo dos canciones teóricamente duplicadas podamos elegir la de mayor calidad o la que más nos interese.

La instalación de DupeGuru es simple y por ejemplo para distros Debian, Ubuntu y derivadas tienen a disposición de los usuarios un paquete DEB que podréis instalar fácilmente en vuestros sistemas. La aplicación está disponible en Mac OS X y Windows también, y aunque no se trata de software Open Source como tal, es una herramienta que seguro que les puede venir bien a muchos.

De hecho, tienen un modelo de pago “justo”, con una página en la que indican cuántas horas han invertido para que sepamos que es un proyecto que quizás merezca el pago “de la voluntad” como suele decirse por parte de sus usuarios.

En UbuntuGeek han hablado de la edición para música que permite encontrar duplicados de canciones que tenemos en nuestro disco duro y que gracias a este programa podremos eliminar para no ocupar más espacio del estrictamente necesario.

De hecho, DupeGuru ME (Music Edition) es más potente que su antecesora, DupeGuru a secas, porque dispone de más información en la ventana del programa para poder identificar estas canciones y algunas de sus propiedades, como bitrate, duración o tags, en caso de que teniendo dos canciones teóricamente duplicadas podamos elegir la de mayor calidad o la que más nos interese.

La instalación de DupeGuru es simple y por ejemplo para distros Debian, Ubuntu y derivadas tienen a disposición de los usuarios un paquete DEB que podréis instalar fácilmente en vuestros sistemas. La aplicación está disponible en Mac OS X y Windows también, y aunque no se trata de software Open Source como tal, es una herramienta que seguro que les puede venir bien a muchos.

De hecho, tienen un modelo de pago “justo”, con una página en la que indican cuántas horas han invertido para que sepamos que es un proyecto que quizás merezca el pago “de la voluntad” como suele decirse por parte de sus usuarios.

openSUSE 11.4 Milestone 4: ahora, con KDE SC 4.6 Beta 1… y con el parche milagroso

Los desarrolladores de openSUSE han lanzado la cuarta versión preliminar de openSUSE 11.4, que llega con una novedad muy interesante para los amantes de KDE: la integración de KDE SC 4.6 Beta 1 -MetalByte habló de ella recientemente en dos ocasiones-, que nos permite comprobar las mejoras de este entorno de escritorio y su integración con openSUSE.

Los desarrolladores de openSUSE han lanzado la cuarta versión preliminar de openSUSE 11.4, que llega con una novedad muy interesante para los amantes de KDE: la integración de KDE SC 4.6 Beta 1 -MetalByte habló de ella recientemente en dos ocasiones-, que nos permite comprobar las mejoras de este entorno de escritorio y su integración con openSUSE.Will Stephenson, uno de los responsables del desarrollo de esta distribución, fue el encargado de presentar la nueva edición, y comentó que esta será la cuarta de las seis “milestones” preparadas para el ciclo de desarrollo, y que además de la integración de KDE SC 4.6 Beta 1 se incluía ese “milagroso” parche de 200 líneas con el que se gana en prestaciones de forma notable cuando tenemos una carga importante de trabajo en nuestro equipo.

Ese parche es parte del kernel 2.6.37-rc3 que utiliza openSUSE 11.4 M4, pero además se ha actualizado Network Manager a la versión 0.8.2 -con mejoras en el soporte de modems 3G, redes PAN basadas en Bluetooth y soporte para autoconfiguración de IPs en IPv6.

Otros cambios incluyen la actualización a libzypp 8.8, con soporte para metalinks, la especificación para descargas desde múltiples URLs. No hay novedades respecto a GNOME, que sigue en su versión 2.32, y como ya vimos en la anterior milestone, openSUSE ya está apostando por LibreOffice en lugar de OpenOffice.

Podéis encontrar más detalles en el anuncio oficial, y descargar openSUSE 11.4 M4 desde la página oficial de la distribución. La próxima milestone está prevista para el 16 de diciembre, y la versión final llegará -si todo va bien- en marzo de 2011.

Blender OpenCL, aprovecha tu gráfica para renderizar

El proyecto Blender sigue sorprendiéndonos con nuevos avances en sus prestaciones. Una de las últimas novedades ha sido la presentación en la Blender Conference del llamado Blender OpenCL Compositor, una edición especial de Blender que es capaz de aprovechar la potencia de tu tarjeta gráfica para acelerar los cálculos en procesos de renderizado de forma dramática.

Como explican en este blog, el sistema de pruebas de la Blender Conference se basó en un Core i7 920 y una NVIDIA GeForce GS 220, dos componentes de gama media. El banco de pruebas consistía en varios nodos complejos como la distorsión de objetivo o el llamado desenfoque Bokeh. ¿Cuánto llevó completar las pruebas?

En el anuncio original indican que no todos los sistemas son compatibles con OpenCL, y en esos casos el renderizado tendrá que limitarse a la CPU como en las ediciones convencionales. Sin embargo en otros casos se pueden lograr tiempos de composición y renderizado muy inferiores.

A pesar de ello, hay algunas limitaciones, como la que impide que la memoria usada por OpenCL pase del 25% del total de memoria de vídeo que tengamos integrada en nuestra gráfica.

La versión experimental ya está disponible (con un binario con el motor de composición OpenCL para Linux de 64 bits) en formato tar.gz aquí, y la idea es la de que podáis evaluar su rendimiento y ofrecer el feedbak a los autores.

En la noticia original indican que los nodos que actualmente usan OpenCL son el desenfoque (solo para imágenes en color), el de desenfoque Bokeh, balance de colores, distorsión de objetivo o algunos nodos menores como el brillo, la rotación o el mapa de tonos. Si sois usuarios de Blender, no os lo perdáis… y contadnos vuestras impresiones.

Como explican en este blog, el sistema de pruebas de la Blender Conference se basó en un Core i7 920 y una NVIDIA GeForce GS 220, dos componentes de gama media. El banco de pruebas consistía en varios nodos complejos como la distorsión de objetivo o el llamado desenfoque Bokeh. ¿Cuánto llevó completar las pruebas?

- Con la CPU: 204 segundos

- Con la GPU: 22 segundos

En el anuncio original indican que no todos los sistemas son compatibles con OpenCL, y en esos casos el renderizado tendrá que limitarse a la CPU como en las ediciones convencionales. Sin embargo en otros casos se pueden lograr tiempos de composición y renderizado muy inferiores.

A pesar de ello, hay algunas limitaciones, como la que impide que la memoria usada por OpenCL pase del 25% del total de memoria de vídeo que tengamos integrada en nuestra gráfica.

La versión experimental ya está disponible (con un binario con el motor de composición OpenCL para Linux de 64 bits) en formato tar.gz aquí, y la idea es la de que podáis evaluar su rendimiento y ofrecer el feedbak a los autores.

En la noticia original indican que los nodos que actualmente usan OpenCL son el desenfoque (solo para imágenes en color), el de desenfoque Bokeh, balance de colores, distorsión de objetivo o algunos nodos menores como el brillo, la rotación o el mapa de tonos. Si sois usuarios de Blender, no os lo perdáis… y contadnos vuestras impresiones.

Suscribirse a:

Entradas (Atom)